魔獸世界盜號木馬

Trojan-PSW.Win32.WOW.qyq

捕獲時間

2011-04-20

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的木馬程序,由微點主動防御軟件自動捕獲,采用"UPX"加殼方式試圖躲避特征碼掃描,加殼后長度為“37,364”字節(jié),圖標(biāo)為“ ”,病毒擴(kuò)展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網(wǎng)頁掛馬”等方式傳播,病毒主要目的是盜取網(wǎng)游"魔獸世界"的"賬號"、"密碼"信息。

”,病毒擴(kuò)展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網(wǎng)頁掛馬”等方式傳播,病毒主要目的是盜取網(wǎng)游"魔獸世界"的"賬號"、"密碼"信息。

用戶中毒后,會出現(xiàn)系統(tǒng)運行緩慢、網(wǎng)游"魔獸世界"無故關(guān)閉、網(wǎng)游"魔獸世界"的"賬號"、"密碼"信息被盜丟失等現(xiàn)象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網(wǎng)頁掛馬、下載器下載

防范措施

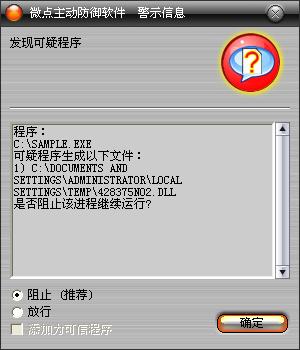

已安裝使用微點主動防御軟件的用戶,無須任何設(shè)置,微點主動防御將自動保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發(fā)現(xiàn)該病毒后將報警提示您發(fā)現(xiàn)“可疑程序”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

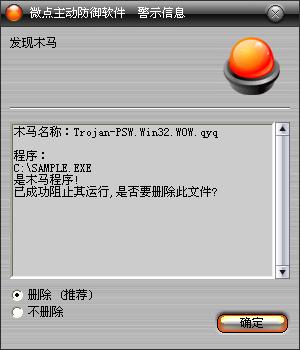

如果您已經(jīng)將微點主動防御軟件升級到最新版本,微點將報警提示您發(fā)現(xiàn)木馬"Trojan-PSW.Win32.WOW.qyq”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

結(jié)束可疑進(jìn)程,清空臨時文件夾,全盤殺毒。

變量聲明:

%SystemDriver% 系統(tǒng)所在分區(qū),通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當(dāng)前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統(tǒng)程序默認(rèn)安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1.該樣本運行后,創(chuàng)建進(jìn)程快照查找進(jìn)程名為"wow.exe"(網(wǎng)游"魔獸世界"進(jìn)程名)、"BackgroundDownloader.exe"(網(wǎng)游"魔獸世界"游戲更新進(jìn)程名),若進(jìn)程存在則獲取其進(jìn)程句柄,將其強行關(guān)閉。

2.嘗試打開名為"wow0831"互斥體對象,若打開成功則退出程序。

3.創(chuàng)建進(jìn)程快照查找進(jìn)程名為"avp.exe"、"RavMonD.exe"、"360rp.exe"、"360sd.exe"等殺軟進(jìn)程名,若找到則退出進(jìn)程。

4.獲取本機(jī)臨時目錄文件夾路徑,從自身資源釋放動態(tài)鏈接庫到該目錄下,更名為"6784703n02.dll"(隨機(jī)命名)。

5.創(chuàng)建名為"asdfasdfasdf"文件映射對象,獲取自身線程id并寫入到文件映射所在的內(nèi)存,用以遠(yuǎn)進(jìn)程間進(jìn)行通訊。

6.加載動態(tài)鏈接庫文件"6784703n02.dll",調(diào)用其導(dǎo)出函數(shù)"HHHH",設(shè)置全局鉤子將該動態(tài)鏈接庫注入到本機(jī)中所有進(jìn)程中。

7.接著進(jìn)入消息循環(huán),直到收到退出消息,然后卸載之前設(shè)置的全局鉤子,最后創(chuàng)建進(jìn)程運行系統(tǒng)文件"rundll32.exe"以附加命令行的方式加載動態(tài)鏈接庫文件"6784703n02.dll",調(diào)用其導(dǎo)出函數(shù)"Delself",將病毒源文件刪除。

8.動態(tài)鏈接庫文件"6784703n02.dll"被加載后,獲取所注入進(jìn)程的進(jìn)程名,若發(fā)現(xiàn)注入進(jìn)程名為"ctfmon.exe",則創(chuàng)建名為"wow0831"的互斥體對象,防止重復(fù)運行。最后再次設(shè)置全局鉤子將自身模塊注入到所有進(jìn)程中,并向病毒原進(jìn)程發(fā)送退出消息。

9.若發(fā)現(xiàn)所注入進(jìn)程為"wow.exe",則獲取自身模塊文件路徑并打開文件,從文件中讀取加密過的遠(yuǎn)端地址信息。

10.最后通過掛鉤游戲進(jìn)程中關(guān)鍵函數(shù)以及截屏的手段獲取用戶的游戲賬號密碼信息,然后通過"收信空間"的方式發(fā)送到黑客指定的地址,最終導(dǎo)致用戶網(wǎng)游的賬號、密碼信息被盜丟失。

病毒創(chuàng)建文件:

%Temp%\6784703n02.dll(隨機(jī)命名)

病毒訪問網(wǎng)絡(luò):

http://67.*****.240:***/15***/s***.asp

http://c**.che***.com