桌面流氓

Trojan.Win32.StartPage.ece

捕獲時間

2011-03-24

危害等級

中

病毒癥狀

該樣本是使用“VC ”編寫的“桌面流氓廣告程序”,由微點主動防御軟件自動捕獲, 采用“ASPack”加殼方式,企圖躲避特征碼掃描,加殼后長度為“421,403”字節,圖標為“ ”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是修改用戶IE主頁。當用戶計算機感染此木馬病毒后,殺毒軟件窗口自動關閉,修改用戶IE主頁,并且發現未知進程等現象.

”,使用“exe”擴展名,通過文件捆綁、網頁掛馬、下載器下載等方式進行傳播。病毒主要目的是修改用戶IE主頁。當用戶計算機感染此木馬病毒后,殺毒軟件窗口自動關閉,修改用戶IE主頁,并且發現未知進程等現象.

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

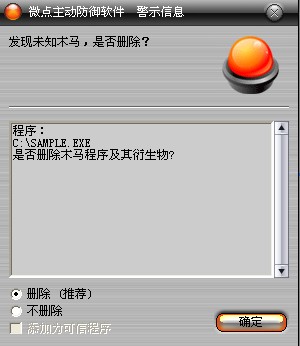

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

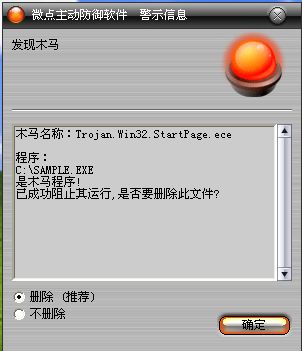

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Trojan.Win32.StartPage.ece”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除文件

刪除 %SystemRoot%\web\Index.htm

刪除 %SystemRoot%\web\Index.html

刪除 %ProgramFiles%\Common Files\System\taobao.ico

刪除 %ProgramFiles%\Common Files\SD.ico

刪除 D:\360\svchost.exe

2.導入正常文件C:\Windows \system32\drivers\etc\hosts

3.使用“微點桌面廣告清除工具”清理桌面。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1.首先該病毒建立互斥體變量名稱為:"MutexNPA_UnitVersioning_2608",防止程序多次運行。

在系統目錄下創建注冊表文件"C:\WINDOWS\system32\msscp.reg",內容為:Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Hidden"=-

[-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden]

緊接著創建進程,以隱藏命令行的形式導入該注冊表信息CommandLine = "C:\WINDOWS\regedit.exe /S C:\WINDOWS\system32\msscp.reg"。目的是禁止隱藏的文件顯示。

2.該病毒經過一串字符串,解密相關的網址信息。

3.繼續創建圖標文件“%Program Files%\Common Files\System\taobao.ico”

4.然后刪除IE桌面快捷方式,刪除淘寶網的快捷方式,刪除360安全衛士的快捷方式,刪除360軟件管家的快捷方式,刪除360殺毒快捷方式,刪除瑞星殺毒軟件的快捷方式,刪除修復瑞星軟件的快捷方式,刪除帳號保險柜的快捷方式,刪除開始菜單目錄下的IE快捷方式,

刪除開始菜單目錄下的淘寶網等一些快捷方式。刪除"%Documents and Settings%\當前用戶\Application Data\Microsoft\Internet Explorer\Quick Launch\Internet Explorer.url",刪除"%Documents and Settings%\當前用戶\Application Data\Microsoft\Internet Explorer\Quick Launch\淘寶網.lnk",刪除"%Documents and Settings%\當前用戶\Application Data\360se\360se_s.ini"等一些文件。

5.刪除并修改相關注冊表信息,生成大量垃圾注冊表項。

6.病毒通過用戶安裝的世界之窗瀏覽器訪問http://www.58lala.com/?333,修改注冊表信息:

"HKEY_LOCAL_MACHINE\SOFTWARE\Clients\StartMenuInternet\TheWorld.exe\shell\open\command"

修改配置文件"TheWorld.ini",設置主頁為http://www.58lala.com/?333

7.在"C:\Documents and Settings\當前用戶\Application Data\360se\360se.ini"修改配置文件"360se.ini",設置主頁為http://www.58lala.com/?333

8.病毒在Windows目錄下創建文件"C:\WINDOWS\web\Index.htm"指向http://www.58lala.com/taobao.html網址,以及創建"C:\WINDOWS\web\Index.html"指向http://www.58lala.com/?333網址。

9.然后將C:\Documents and Settings\當前用戶\Application Data\Microsoft\Internet Explorer\Quick Launch\Internet Explorer.lnk指向目標“IEXPLORE.EXE" C:\WINDOWS\web\Index.html”

將C:\Documents and Settings\當前用戶\「開始」菜單\Internet Explorer.lnk指向目標“IEXPLORE.EXE" C:\WINDOWS\web\Index.html”

將C:\Documents and Settings\當前用戶\「開始」菜單\淘寶網!.lnk指向目標“IEXPLORE.EXE" C:\WINDOWS\web\Index.html”

將C:\Documents and Settings\當前用戶\「開始」菜單\程序\Internet Explorer.lnk指向目標“IEXPLORE.EXE" C:\WINDOWS\web\Index.html”

將C:\Documents and Settings\當前用戶\「開始」菜單\程序\淘寶網!.lnk指向目標“IEXPLORE.EXE" C:\WINDOWS\web\Index.html”

10.對注冊表進行權限設置為"everyone",然后恢復到以前的權限設置。

11.修改host文件,屏蔽相關網站

12.在D盤符下創建文件"D:\360\svchost.exe",然后以外部命令執行該程序。緊接著刪除"C:\WINDOWS\system32\msscp.reg"注冊表文件。

13.svchost.exe運行之后,刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\360安全衛士.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\360軟件管家.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\360安全衛士.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\360軟件管家.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\修復360安全軟件.url,

刪除快捷方式C:\Documents and Settings\ All Users\「開始」菜單\程序\360殺毒\360殺毒.lnk,刪除快捷方式C:\Documents and Settings\ All Users\「開始」菜單\程序\360殺毒\病毒隔離區.lnk, 刪除快捷方式C:\Documents and Settings\ All Users\「開始」菜單\程序\360殺毒\卸載360殺毒.lnk, 刪除快捷方式C:\Documents and Settings\ All Users\「開始」菜單\程序\360殺毒\修復360殺毒.lnk,

刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\360安全衛士\360安全衛士.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\360安全衛士\卸載360安全衛士.lnk, 刪除快捷方式C:\Documents and Settings\當前用戶\「開始」菜單\程序\360安全衛士\修復360安全衛士.lnk,

刪除快捷方式C:\Documents and Settings\ All Users \桌面\360安全衛士.lnk,刪除快捷方式C:\Documents and Settings\ All Users \桌面\360安全桌面.lnk,刪除快捷方式C:\Documents and Settings\ All Users \桌面\360軟件管家.lnk,刪除快捷方式C:\Documents and Settings\ All Users \桌面\強力卸載電腦上的軟件.lnk,刪除快捷方式C:\Documents and Settings\ All Users \桌面\360殺毒.lnk

14.svchost.exe創建圖標文件“C:\Program Files\Common Files\Safe.ico”,以及建立“C:\Program Files\Common Files\SD.ico”,然后休眠4000ms時間,然后枚舉查找可牛,360,金山衛士,金山毒霸,自動安裝程序等窗口,找到以后結束之。

15.一直循環休眠1200ms時間,枚舉查找可牛,360,金山衛士,金山毒霸,自動安裝程序等窗口,找到以后結束之。

病毒創建文件:

%SystemRoot%\system32\msscp.reg

%SystemRoot%\web\Index.htm

%SystemRoot%\web\Index.html

D:\360\svchost.exe

%ProgramFiles%\Common Files\System\taobao.ico

%ProgramFiles%\Common Files\Safe.ico

%ProgramFiles%\Common Files\SD.ico

%SystemRoot%\system32\drivers\etc\hosts

病毒創建注冊表:

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\DefaultIcon

名稱:默認

數據:C:\Program Files\Internet Explorer\IEXPLORE.EXE

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\Shell\Open(&O)

名稱:默認

數據:打開主頁(&H)

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\Shell\Open(&O)\Command

名稱:默認

數據:iexplore.exe C:\WINDOWS\Web\index.html

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\Shell\刪除(&D)\Command

名稱:默認

數據:Rundll32.exe

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\Shell\重命名(&M)\Command

名稱:默認

數據:Rundll32.exe

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}\Shell\屬性(&R)\Command

名稱:默認

數據:Rundll32.exe Shell32.dll,Control_RunDLL Inetcpl.cpl

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\DefaultIcon

名稱:默認

數據:C:\Program Files\Common Files\System\taobao.ico

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\Shell\Open(&O)

名稱:默認

數據:打開淘寶網(&T)

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\Shell\Open(&O)\Command

名稱:默認

數據:iexplore.exe C:\WINDOWS\Web\index.html

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\Shell\刪除(&D)\Command

名稱:默認

數據:Rundll32.exe

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\Shell\重命名(&M)\Command

名稱:默認

數據:Rundll32.exe

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\Shell\屬性(&R)\Command

名稱:默認

數據:Rundll32.exe Shell32.dll,Control_RunDLL Inetcpl.cpl

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\ShellFolder

名稱:HideOnDesktopPerUser

數據:1

HKEY_CLASSES_ROOT\CLSID\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}\ShellFolder

名稱:HideFolderVerbs

數據:1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\NameSpace\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD42}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Desktop\NameSpace\{F3CA57DF-C5DA-11CF-8F28-00AA0060FD43}

病毒訪問網絡:

http://www.ha**2.com/shangcheng.html

http://www.ha**2.com/taobao.html

http://www.58**a.com/taobao.html

http://www.58**a.com/?333