網絡蠕蟲

Worm.Win32.Rahak.k

捕獲時間

2010-12-28

危害等級

中

病毒癥狀

該樣本是使用“C/C ”編寫的網絡蠕蟲程序,由微點主動防御軟件自動捕獲,采用"FSG"加殼方式試圖躲避特征碼掃描,加殼后長度為“368,604”字節,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是通過遠程控制軟件Radmin傳播自身,控制被感染病毒的用戶電腦。

”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“網頁掛馬”等方式傳播,病毒主要目的是通過遠程控制軟件Radmin傳播自身,控制被感染病毒的用戶電腦。

用戶中毒后,會出現系統運行緩慢、存在大量未知可疑進程、"exe"文件無法運行、系統重要資料丟失等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網頁掛馬、下載器下載

防范措施

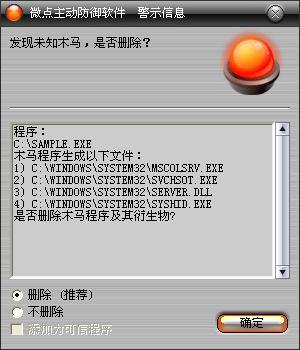

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

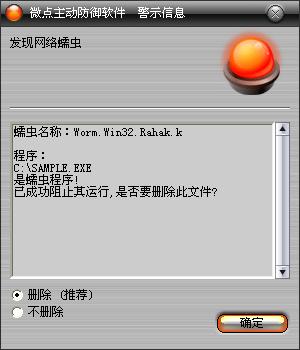

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現木馬"Worm.Win32.Rahak.k”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.修復以下注冊表項:

HKEY_CLASSES_ROOT\exefile\shell\open\command

2.刪除以下注冊表項目:

HKEY_CLASSES_ROOT\CLSID\{7B5F78DD-0171-47DA-C475-554825FF6940}\LocalServer32

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

名稱:sysser

3.停止并刪除顯示名為"MSCoolServ"的服務,并刪除相關注冊表項:

HKEY_LOCAL_MACHINE\ControlSet001\Services\MSCoolServ

名稱:ImagePath

數據:"C:\WINDOWS\system32\mscolsrv.exe" -service

4.修復所有本地磁盤中被感染的"html"、"htm"文件,并刪除與該類文件同名的"exe"文件。

5.刪除所有本地磁盤根目錄下名為"google.exe"的文件。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1.偽裝成網頁圖標欺騙用戶點擊,該樣本運行后,設置進程報錯模式,使病毒運行更加隱蔽,并初始化socket。

2.獲取自身路徑,添加到以下"CLSID"注冊項:

HKEY_CLASSES_ROOT\CLSID\{7B5F78DD-0171-47DA-C475-554825FF6940}\LocalServer32

添加開機啟動項,對應以下注冊表項:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

名稱:sysser

數據:病毒運行路徑

3.打開以下注冊表項目,獲取Radmin(遠控軟件)的安裝路徑,并嘗試刪除注冊鍵值及軟件:

HKEY_LOCAL_MACHINE\SOFTWARE\RAdmin\v1.1\Server\Parameters

名稱:LogFilePath

HKEY_LOCAL_MACHINE\SYSTEM\RAdmin\v2.0\Server\Parameters

名稱:LogFilePath

4.比較自身文件路徑是否為%SystemRoot%\system32文件夾下、名為mscolsrv.exe和svchsot.exe,若不是則復制自身到該文件夾下并更名為mscolsrv.exe和svchsot.exe

5.創建顯示名為"MSCoolServ"、類型為SERVICE_AUTO_START的系統服務,對應以下注冊表項:

HKEY_LOCAL_MACHINE\ControlSet001\Services\MSCoolServ

名稱:ImagePath

數據:"C:\WINDOWS\system32\mscolsrv.exe" -service

以"-service"參數運行的病毒,復制自身到所有本地磁盤根目錄下,更名為"google.exe"。

6.從自身資源釋放COM組件動態鏈接庫server.dll到%SystemRoot%\system32文件夾下,并運行regsvr32.exe注冊該組件。

7.查詢以下注冊表項,獲取本機啟動文件夾路徑:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\

之后在啟動文件夾下,創建文件system.vbs,再次開機后system.vbs被啟動會調用之前注冊的組件用以啟動%SystemRoot%\system32\svchsot.exe。

8.復制自身到%SystemRoot%\system32文件夾下,更名為syshid.exe,并修改注冊表中的"exe"文件啟動關聯,對應以下注冊表項目:

HKEY_CLASSES_ROOT\exefile\shell\open\command

數據: syshid.exe "%1" "%*"

用戶啟動任何"exe"文件都會再次運行病毒。

9.打開自身進程令牌句柄,將自身權限提升到"SeDebugPrivilege"權限。

10.獲取自身啟動命令行參數,若無命令行參數則創建名為"Wkj7kw4ghoolpFl98jo"互斥體對象,防止重復運行。

11.創建線程,遍歷所有本地磁盤,尋找擴展名為"html"、"htm"的文件,若找到則向文件中添加以下代碼,并復制自身到相同目錄下并更名為相同名稱,并建立相同"CLSID"注冊項,指向病毒文件,運行被感染的"html"、"htm"文件都會運行病毒:

"<OBJECT type=""application/x-oleobject""CLASSID=""CLSID:xxxx-xxxx-xxxx-xxxxx-xxxxxxxxxxxx""></OBJECT>"

HKEY_CLASSES_ROOT\CLSID\{xxxx-xxxx-xxxx-xxxxx-xxxxxxxxxxxx}\LocalServer32

名稱: sysser

數據:病毒文件路徑

12.創建socket,并嘗試與"www.microsoft.com"建立連接,測試本機是否聯網。

13.若本機聯網,則通過掃描IP地址從*.*.0.1到*.*.255.255上所開啟的TCP4899端口來查找運行Radmin的計算機。

14.當發現目標計算機后通過嘗試以下一些弱口令攻擊局域網計算機,成功后拷貝自身到遠程機器C:\wutemp目錄下,改名為srvsxc.exe。

病毒創建文件:

%SystemRoot%\system32\mscolsrv.exe

%SystemRoot%\system32\svchsot.exe

%SystemRoot%\system32\syshid.exe

%Documents and Settings%\All Users\「開始」菜單\程序\啟動\system.vbs

X:\google.exe(x為所有本地磁盤盤符)

存在擴展名xxx.html、xx.htm文件夾\xxx.exe

病毒刪除文件:

RAdmin(遠控軟件)

病毒修改注冊表:

HKEY_CLASSES_ROOT\CLSID\{7B5F78DD-0171-47DA-C475-554825FF6940}\LocalServer32

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

名稱:sysser

HKEY_LOCAL_MACHINE\SOFTWARE\RAdmin\v1.1\Server\Parameters

名稱:LogFilePath

HKEY_LOCAL_MACHINE\SYSTEM\RAdmin\v2.0\Server\Parameters

名稱:LogFilePath

HKEY_LOCAL_MACHINE\ControlSet001\Services\MSCoolServ

名稱:ImagePath

數據:"C:\WINDOWS\system32\mscolsrv.exe" -service

HKEY_CLASSES_ROOT\exefile\shell\open\command

數據: syshid.exe "%1" "%*"