偽裝播放器

Trojan-Downloader.Win32.Agent.a

捕獲時間

2010-5-12

危害等級

中

病毒癥狀

該樣本是使用“VC ”編寫的下載者程序,由微點主動防御軟件自動捕獲,采用“UPX”加殼方式,加殼后長度為“462,464”字節(jié),圖標(biāo)為“

”,使用“exe”擴展名,通過文件捆綁、網(wǎng)頁掛馬、下載器下載等方式進行傳播。病毒主要目的是下載安裝病毒木馬。

”,使用“exe”擴展名,通過文件捆綁、網(wǎng)頁掛馬、下載器下載等方式進行傳播。病毒主要目的是下載安裝病毒木馬。

用戶中毒后會出系統(tǒng)運行緩慢無故報錯,出現(xiàn)大量未知進程,殺軟無故退出,個人信息遭泄漏等現(xiàn)象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

網(wǎng)頁木馬、文件捆綁、下載器下載

防范措施

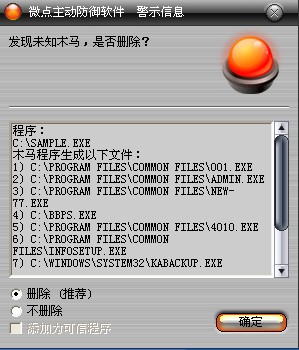

已安裝使用微點主動防御軟件的用戶,無須任何設(shè)置,微點主動防御將自動保護您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發(fā)現(xiàn)該病毒后將報警提示您發(fā)現(xiàn)“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

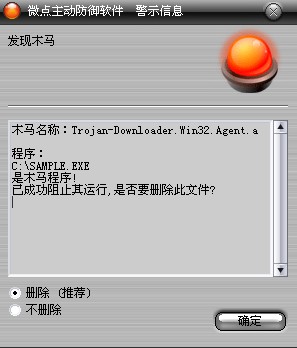

如果您已經(jīng)將微點主動防御軟件升級到最新版本,微點將報警提示您發(fā)現(xiàn)木馬"Trojan-Downloader.Win32.Agent.a”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1.手動刪除以下文件

%PROGRAM FILES%\COMMON FILES\001.EXE

%PROGRAM FILES%\COMMON FILES\ADMIN.EXE

%PROGRAM FILES%\COMMON FILES\NEW-77.EXE

%PROGRAM FILES%\COMMON FILES\4010.EXE

%PROGRAM FILES%\COMMON FILES\INFOSETUP.EXE

%SystemDriver%\BBPS.EXE

%SystemRoot%\SYSTEM32\KABACKUP.EXE

2.刪除以下注冊表項

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager

數(shù)據(jù):PendingFileRenameOperations

變量聲明:

%SystemDriver% 系統(tǒng)所在分區(qū),通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當(dāng)前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統(tǒng)程序默認(rèn)安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1.該樣本偽裝成悠視播放器程序UUPlayer.EXE騙取點擊,運行后創(chuàng)建互斥體保證程序只有一個實例運行。

2.開啟網(wǎng)絡(luò),訪問遠端圖片相冊,并將其圖片下載到本地。解析圖片尾部添加的附加數(shù)據(jù),將圖片中捆綁的可執(zhí)行文件釋放到本地目錄%Program Files%\Common Files下運行。包括類似如下名字的文件:001.exe,admin.exe,new-77.exe,4010.exe,player024.exe等大量未知木馬。

3.修改注冊表相關(guān)項,并獲取本地機器信息提交到指定網(wǎng)址。退出進程。

病毒創(chuàng)建文件:

%PROGRAM FILES%\COMMON FILES\001.EXE

%PROGRAM FILES%\COMMON FILES\ADMIN.EXE

%PROGRAM FILES%\COMMON FILES\NEW-77.EXE

%PROGRAM FILES%\COMMON FILES\4010.EXE

%PROGRAM FILES%\COMMON FILES\INFOSETUP.EXE

%SystemDriver%\BBPS.EXE

%SystemRoot%\SYSTEM32\KABACKUP.EXE

病毒修改注冊表:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager

數(shù)據(jù):PendingFileRenameOperations

病毒訪問網(wǎng)絡(luò):

http://www.55l.com/

http://my.poco.cn/album/album_show_photo_list.php?user_id=54998***&set_hash=0