蠕蟲病毒

Worm.Win32.AutoRun.sie

捕獲時間

2010-1-23

危害等級

中

病毒癥狀

該樣本是使用“Visual C/C ”編寫的“蠕蟲病毒”,由微點主動防御軟件自動捕獲,采用“Upack”加殼方式試圖躲避特征碼掃描,加殼后長度為25,422字節,圖標為“

”, 使用“ exe”擴展名,通過網頁木馬、下載器下載、移動介質(如U盤)等方式進行傳播。

”, 使用“ exe”擴展名,通過網頁木馬、下載器下載、移動介質(如U盤)等方式進行傳播。

用戶中毒后,會出現計算機及網絡運行緩慢,安全軟件退出等現象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista

傳播途徑

網頁掛馬、文件捆綁、下載器下載

防范措施

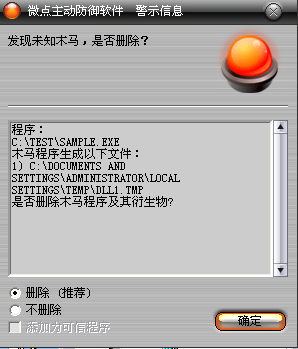

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

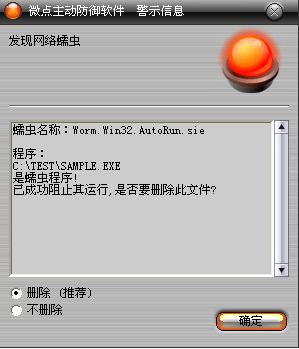

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Worm.Win32.AutoRun.sie”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

1、手動刪除以下文件:

%Temp%\DLL1.tmp

X:\ AUTORUN.INF

X:\ ZF.PIF

X移動介質。

2、手動刪除以下注冊表鍵:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\[安全軟件]

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\pci

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\qianm

3、手動修改文件:

用同版本的linkinfo.dll替換%SystemDriver%\system32\linkinfo.dll。

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

1.病毒運行后,判斷"%SystemRoot%\system32\taskmgr.exe"是否存在,如果存在則將taskmgr.exe退出,如果不存在就執行"%SystemRoot%explorer.exe",病毒設置自己為系統隱藏。

2.病毒創建名為CLEAN的互斥體,防止程序二次運行;設置自己為SeDebugPrivilege,提升自己的權限。

3.創建線程,獲取窗口名稱,如果獲取成功,釋放"%SystemDriver%\lish.dll"病毒文件,并設置為系統隱藏。

4.調用rundll32.exe以RKTV為參數加載lish.dll。

5.在lish.dll中,釋放驅動文件"%SystemRoot%\Fonts\pci.sys",創建名稱為"aae"的服務,恢復SSDT,遍歷查找并結束360safe.exe、

360tray.exe、safeboxtray.exe、360safebox.exe、krnl360svc.exe、zhudongfangyu.exe、rstray.exe、360sd.exe、360rp.exe、kavstart.exe、

Kswebshield.exe、Mcshield.exe等進程,刪除安全軟件相關文件,最后刪除驅動文件。

6.創建線程,釋放動態鏈接庫%Temp%\DLL1.tmp文件并加載。

7.在DLL1.tmp中,創建名為CLEAN的互斥體,創建大量安全軟件和注冊表編輯器的映像劫持,查找兵刃窗口,如果找到就發送消息使其退出,連接網絡,下載病毒列表到%SystemRoot%\Fonts\lcn.ini,根據列表下載病毒到本地運行。

8.創建線程,遍歷查找avp.exe,如果找到卸載kavbase.kdl、webva.kdl等模塊,停止服務使殺軟失效。

9.刪除動態庫文件lsns.dll。

10.檢查"%SystemRoot%\system32\dllcache\linkinfo.dll"是否存在,不存在就拷貝"%SystemRoot%\system32\linkinfo.dll"到此文件夾,釋放驅動文件"%SystemRoot%\Fonts\shenhu.sys",創建名稱為 "shufen"的服務,感染"%SystemRoot%\system32\linkinfo.dll"。

11.創建線程,釋放驅動文件%SystemRoot%\fonts\qianm.sys,創建名稱為qianm的服務,向名稱為"\\.\WANGWEIK"的設備發送控制碼,使安全軟件失效。

12.遍歷磁盤,在每個磁盤下創建AUTORUN.INF和ZS.PIF,ZS為原病毒的拷貝。

病毒創建文件:

%SystemDriver%\lish.dll

%SystemRoot%\Fonts\pci.sys

%Temp%\DLL1.tmp

%SystemRoot%\fonts\qianm.sys

X:\ AUTORUN.INF

X:\ ZF.PIF

X移動介質。

病毒刪除文件:

%SystemDriver%\lish.dll

%SystemRoot%\Fonts\pci.sys

%SystemRoot%\fonts\qianm.sys

病毒修改文件:

%SystemRootr%\system32\linkinfo.dll

病毒創建注冊表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\[安全軟件]

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\pci

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\qianm