捕獲時間

2009-4-5

病毒摘要

該樣本是使用“DELPHI”編寫的盜號木馬,由微點主動防御軟件自動捕獲,采用“FSG”加殼方式,企圖躲避特征碼掃描,加殼后長度為“38,524 字節”,圖標為“ ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“移動存儲介質”等方式傳播,病毒主要目的為盜取QQ帳號密碼。 ”,病毒擴展名為“exe”,主要通過“文件捆綁”、“下載器下載”、“移動存儲介質”等方式傳播,病毒主要目的為盜取QQ帳號密碼。

用戶中毒后,會出現QQ無故關閉、輸入用戶名、密碼時QQ運行緩慢的現象,安全軟件不能使用,本地時間被修改,安全網站無法訪問等,最終將導致虛擬財產被黑客盜取。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

文件捆綁、下載器下載、網頁木馬

防范措施

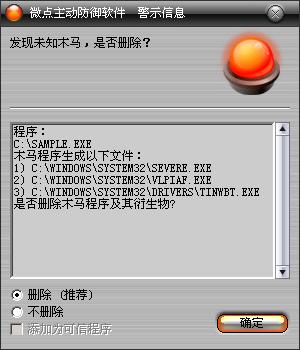

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

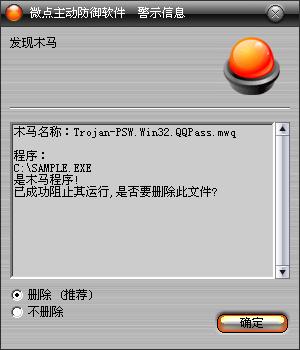

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Trojan-PSW.Win32.QQPass.mwq”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

未安裝微點主動防御軟件的手動解決辦法:

1、手動刪除以下文件:

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

%SystemRoot%\system32\VLPIAF.dll

%SystemRoot%\system32\verclsid.dat

X:\AutoRun.inf

X:\OSO.exe (X為任意盤符)

2、手動刪除以下注冊表值:

鍵:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\

值:””

數據:%SystemRoot%\system32\severe.exe

鍵:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\(所有映像劫持)

3、手動修改以下注冊表:

鍵HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\

值:shell

數據:Explorer.exe

鍵:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\

值:CheckedValue

數據:1

鍵:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

值:NoDriveTypeAutoRun

數據:ff

變量聲明:

%SystemDriver% 系統所在分區,通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析

(1)遍歷除C盤以外其他磁盤,如果根目錄有OSO.exe,打開盤符,讓程序運行,如果沒有,在每個磁盤創建AutoRun.inf和OSO.exe

(2)復制自身到以下地址,并且運行

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

(3)生成批處理文件,修改本地時間為2004-1-22

(4)停止以下服務

srservice

KVWSC

KVSrvXP

kavsvc"

RsRavMon

RsCCenter

RsRavMon

(5)卸載瑞星,遍歷進程結束以下進程,

sc.exe

cmd.exe

net.exe

sc1.exe

net1.exe

PFW.exe

Kav.exe

KVOL.exe

KVFW.exe

adam.exe

qqav.exe

qqkav.exe

TBMon.exe

kav32.exe

kvwsc.exe

CCAPP.exe

KRegEx.exe

kavsvc.exe

VPTray.exe

RAVMON.exe

EGHOST.exe

KavPFW.exe

SHSTAT.exe

RavTask.exe

TrojDie.kxp

Iparmor.exe

MAILMON.exe

MCAGENT.exe

KAVPLUS.exe

RavMonD.exe

Rtvscan.exe

Nvsvc32.exe

KVMonXP.exe

Kvsrvxp.exe

CCenter.exe

KpopMon.exe

RfwMain.exe

KWATCHUI.exe

MCVSESCN.exe

MSKAGENT.exe

kvolself.exe

KVCenter.kxp

kavstart.exe

RAVTIMER.exe

RRfwMain.exe

FireTray.exe

UpdaterUI.exe

KVSrvXp_1.exe

RavService.exe

(6)關閉QQ.exe進程,創建注冊表啟動項,創建映像劫持,不能顯示隱藏文件等

(7)釋放動態庫文件,并加載,設置鉤子,獲取QQ帳號密碼信息,并發送到指定網站

(8)復制%SystemRoot%\system32\VLPIAF.EXE為%SystemRoot%\system32\verclsid.dat,下載,并讀取指定網址,生成網頁文件,并且運行網頁文件

(9)開啟自動播放功能,結束進程SVCHOXT.EXE和NTdhcp.exe進程,修改HOSTS文件,阻止訪問安全相關網站

(10)刪除病毒使用過的臨時文件

病毒創建文件:

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

%SystemRoot%\system32\verclsid.dat

%SystemRoot%\system32\VLPIAF.dll

%SystemRoot%\system32\@#$#.htm

%SystemRoot%\system32\dqhx1.txt

%SystemRoot%\system32\dqhx2.txt

%SystemRoot%\system32\dqhx3.txt

X:\AutoRun.inf

X:\OSO.exe (X為任意盤符)

病毒修改文件:

%SystemRoot%\system32\drivers\etc\hosts

病毒刪除文件:

%SystemRoot%\system32\kakatool.dll

%SystemRoot%\system32\dqhx1.txt

%SystemRoot%\system32\dqhx2.txt

%SystemRoot%\system32\dqhx3.txt

%SystemRoot%\system32\@#$#.htm

%SystemRoot%\system32\glqq

病毒創建注冊表:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

病毒修改注冊表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\shell

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\CheckedValue

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\

Explorer\NoDriveTypeAutoRun

病毒創建進程:

severe.exe

conime.exe

病毒訪問網絡:

http://www.**.cn/ip.php

http://www.cd*21.net

http://www.cd*21.net/30w.txt |