捕獲時間

2008-12-13

病毒摘要

該樣本是使用“Delphi”編寫的后門程序,由微點主動防御軟件自動捕獲,采用“ASProtect”加殼方式,且病毒代碼經(jīng)過大量加密、變形,實現(xiàn)函數(shù)隱藏,提高整體隱蔽性,試圖躲避特征碼掃描,加殼后長度為“495,616 字節(jié)”。其圖標(biāo)利用了微點主動防御軟件的圖標(biāo),為“ ”,其目的為“誘騙用戶點擊”,造成惡劣影響,病毒主要功能為盜取文件,竊取密碼、記錄鍵盤、攝像頭監(jiān)控、修改注冊表、遠(yuǎn)程CMD等,使用戶計算機(jī)完全暴露于病毒種植者,導(dǎo)致隱私外泄,主機(jī)淪陷為傀儡主機(jī)。

”,其目的為“誘騙用戶點擊”,造成惡劣影響,病毒主要功能為盜取文件,竊取密碼、記錄鍵盤、攝像頭監(jiān)控、修改注冊表、遠(yuǎn)程CMD等,使用戶計算機(jī)完全暴露于病毒種植者,導(dǎo)致隱私外泄,主機(jī)淪陷為傀儡主機(jī)。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

誘騙用戶點擊、文件捆綁、網(wǎng)頁掛馬

防范措施

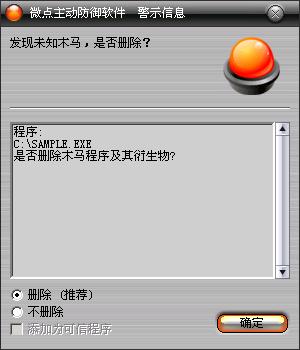

已安裝使用微點主動防御軟件的用戶,無須任何設(shè)置,微點主動防御將自動保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發(fā)現(xiàn)該病毒后將報警提示您發(fā)現(xiàn)“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

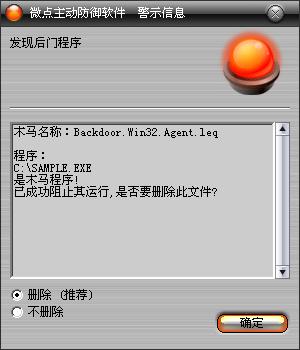

如果您已經(jīng)將微點主動防御軟件升級到最新版本,微點將報警提示您發(fā)現(xiàn)"Backdoor.Win32.Agent.leq”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進(jìn)行安裝,避免病毒通過捆綁的方式進(jìn)入您的系統(tǒng)。

2、盡快將您的殺毒軟件特征庫升級到最新版本進(jìn)行查殺,并開啟防火墻攔截網(wǎng)絡(luò)異常訪問,如依然有異常情況請注意及時與專業(yè)的安全軟件廠商聯(lián)系獲取技術(shù)支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本被執(zhí)行后,將以掛起方式隱藏啟動IE瀏覽器進(jìn)程“IEXPLORE.EXE”,申請空間將自身代碼寫入,“IEXPLORE.EXE”啟動后,將復(fù)制自身至系統(tǒng)目錄“%CommonProgramFiles%\Microsoft Shared\MSINFO\”,并重命名為“Rundl132.exe”,并將自身路徑存儲至“FieleWay.txt”,修改注冊表,將“Rundl132.exe”注冊為服務(wù),相關(guān)注冊表鍵值如下:

| |

項:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Runb”

鍵:“Type”

數(shù)據(jù):110

鍵:“Start”

數(shù)據(jù):“02”

鍵:“ImagePath”

數(shù)據(jù):“C:\Program Files\Common Files\Microsoft Shared\MSINFO\Rundl132.exe”

鍵:“DisplayName”

數(shù)據(jù):“Runb”

鍵:“Description”

數(shù)據(jù):“windows” |

|

隨后“IEXPLORE.EXE”將讀取“FieleWay.txt”獲得原樣本路徑,刪除原樣本,并復(fù)制“Rundl132.exe” 至系統(tǒng)目錄“%CommonProgramFiles%\Microsoft Shared\MSINFO\”,重命名為“_Rundl132.exe”。

“IEXPLORE.EXE”將以掛起方式隱藏啟動計算器進(jìn)程“calc.exe”,申請空間將自身代碼寫入,“calc.exe”啟動后,將與“IEXPLORE.EXE”相互守護(hù),作為守護(hù)進(jìn)程存在。

“IEXPLORE.EXE”將定時聯(lián)網(wǎng),通過空間“zhou**zhan.3322.org”上讀取后門種植者所設(shè)置的IP地址和端口號進(jìn)行反向連接,連接成功后與黑客進(jìn)行通訊,接受黑客的控制,使被病毒感染主機(jī)倫為傀儡主機(jī)。