捕獲時(shí)間

2008-12-8

病毒摘要

該樣本是使用“VC”編寫的下載器,由微點(diǎn)主動(dòng)防御軟件自動(dòng)捕獲,采用“UPX”加殼方式試圖躲避特征碼掃描,加殼后長(zhǎng)度為“36,864 字節(jié)”,圖標(biāo)為 病毒擴(kuò)展名為exe,主要通過(guò)“網(wǎng)頁(yè)木馬”、“文件捆綁”等方式傳播,病毒主要從網(wǎng)絡(luò)下載木馬至本地運(yùn)行。

病毒擴(kuò)展名為exe,主要通過(guò)“網(wǎng)頁(yè)木馬”、“文件捆綁”等方式傳播,病毒主要從網(wǎng)絡(luò)下載木馬至本地運(yùn)行。

感染對(duì)象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網(wǎng)頁(yè)木馬、文件捆綁

防范措施

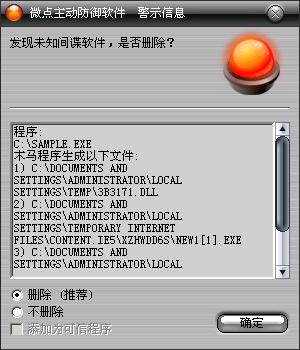

已安裝使用微點(diǎn)主動(dòng)防御軟件的用戶,無(wú)須任何設(shè)置,微點(diǎn)主動(dòng)防御將自動(dòng)保護(hù)您的系統(tǒng)免受該病毒的入侵和破壞。無(wú)論您是否已經(jīng)升級(jí)到最新版本,微點(diǎn)主動(dòng)防御都能夠有效清除該病毒。如果您沒有將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版,微點(diǎn)主動(dòng)防御軟件在發(fā)現(xiàn)該病毒后將報(bào)警提示您發(fā)現(xiàn)“未知間諜軟件”,請(qǐng)直接選擇刪除處理(如圖1);

圖1 主動(dòng)防御自動(dòng)捕獲未知病毒(未升級(jí))

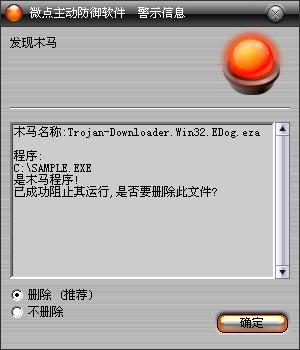

如果您已經(jīng)將微點(diǎn)主動(dòng)防御軟件升級(jí)到最新版本,微點(diǎn)將報(bào)警提示您發(fā)現(xiàn)"Trojan-Downloader.Win32.EDog.eza”,請(qǐng)直接選擇刪除(如圖2)。

圖2 升級(jí)后截獲已知病毒

對(duì)于未使用微點(diǎn)主動(dòng)防御軟件的用戶,微點(diǎn)反病毒專家建議:

1、不要在不明站點(diǎn)下載非官方版本的軟件進(jìn)行安裝,避免病毒通過(guò)捆綁的方式進(jìn)入您的系統(tǒng)。

2、盡快將您的殺毒軟件特征庫(kù)升級(jí)到最新版本進(jìn)行查殺,并開啟防火墻攔截網(wǎng)絡(luò)異常訪問,如依然有異常情況請(qǐng)注意及時(shí)與專業(yè)的安全軟件廠商聯(lián)系獲取技術(shù)支持。

3、開啟windows自動(dòng)更新,及時(shí)打好漏洞補(bǔ)丁。

病毒分析

該樣本程序被執(zhí)行后,在“%SystemRoot%\system32\drivers”文件夾釋放驅(qū)動(dòng)文件“syskenuyt.sys”,遍歷以下軟件進(jìn)程后,在“%SystemRoot%”文件夾釋放動(dòng)態(tài)庫(kù)文件“jiocs.dll”,調(diào)用其導(dǎo)出函數(shù)“MyEntryPoint”, 嘗試使用命令“taskkill /f /im”關(guān)閉以下軟件進(jìn)程:

| |

kavstart.exe

kissvc.exe

kmailmon.exe

kpfw32.exe

kpfwsvc.exe

kwatch.exe

ccenter.exe

ras.exe

rstray.exe

rsagent.exe

ravtask.exe

ravstub.exe

ravmon.exe

ravmond.exe

avp.exe

360safebox.exe

360Safe.exe

Thunder5.exe

rfwmain.exe

rfwstub.exe

rfwsrv.exe |

|

修改注冊(cè)表,建立自啟動(dòng)項(xiàng),相關(guān)注冊(cè)表鍵值如下:

| |

鍵:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager”

值:“PendingFileRenameOperations”

數(shù)據(jù):“C:\Sample.exe” |

|

提升自身權(quán)限至“SeDebugPrivilege”,將驅(qū)動(dòng)文件“syskenuyt.sys”創(chuàng)建為服務(wù)“Kisstusb”并啟動(dòng),創(chuàng)建一個(gè)名為“\\.\Delkil”的設(shè)備與驅(qū)動(dòng)文件通信,通過(guò)底層磁盤讀寫修改“userinit.exe”將部分代碼寫入其中,并恢復(fù)SSDT表,使部分安全軟件的主動(dòng)防御功能失效,操作完成后刪除服務(wù)避免被發(fā)現(xiàn),服務(wù)相關(guān)注冊(cè)表鍵值如下:

| |

鍵:HKLM\SYSTEM\CurrentControlSet\Services\Kisstusb

值:DisplayName

數(shù)據(jù):Kisstusb

值:ImagePath

數(shù)據(jù):\??\C:\WINDOWS\system32\drivers\syskenuyt.sys

值:Start

數(shù)據(jù):SERVICE DEMAND START |

|

病毒將訪問“GOOGLE”判斷主機(jī)是否聯(lián)網(wǎng),聯(lián)網(wǎng)則讀取下載文件列表“http://www.fen**ianc.cn/ok.txt”,利用“userinit.exe”下載以下文件:

| |

http://61.***.210.45/new/new1.exe

http://61.***.210.45/new/new2.exe

http://61.***.210.45/new/new3.exe

http://61.***.210.45/new/new4.exe

http://61.***.210.46/new/new5.exe

http://61.***.210.46/new/new6.exe

http://61.***.210.46/new/new7.exe

http://61.***.210.46/new/new8.exe

http://61.***.210.46/new/new9.exe

http://61.***.210.46/new/new10.exe

http://61.***.210.43/new/new11.exe

http://61.***.210.43/new/new12.exe

http://61.***.210.43/new/new13.exe

http://61.***.210.43/new/new14.exe

http://61.***.210.43/new/new15.exe

http://61.***.210.43/new/new16.exe

http://61.***.210.44/new/new17.exe

http://61.***.210.44/new/new18.exe

http://61.***.210.44/new/new19.exe

http://61.***.210.44/new/new20.exe

http://61.***.210.42/new/new21.exe

http://61.***.210.42/new/new22.exe

http://61.***.210.42/new/new23.exe

http://61.***.210.42/new/new24.exe

http://61.***.210.42/new/new25.exe

http://61.***.210.42/new/new26.exe

http://61.***.210.42/new/new27.exe

http://61.***.210.41/new/new28.exe

http://61.***.210.41/new/new29.exe

http://61.***.210.41/new/new30.exe

http://59.34.***.225/new/new31.exe

http://59.34.***.225/new/new32.exe

http://59.34.***.225/new/new33.exe

http://59.34.***.225/new/new34.exe

http://59.34.***.143/new/new35.exe

http://59.34.***.143/new/new36.exe

http://59.34.***.143/new/new37.exe |

|

病毒在%Temp%文件夾下生成六位隨機(jī)名,且后綴名為“dll”的動(dòng)態(tài)庫(kù)文件,執(zhí)行以上下載的文件,這些文件中包含了各類盜號(hào)木馬。