木馬下載者

Trojan-Downloader.Win32.Small.agsy

捕獲時間

2012-02-26

危害等級

中

病毒癥狀

該樣本是使用“Microsoft Visual C 6.0”編寫的“木馬下載器”,由微點主動防御軟件自動捕獲,長度為“25,024”字節(jié),圖標為“ ”,使用“exe”擴展名,通過文件捆綁、網(wǎng)頁掛馬、下載器下載等方式進行傳播,病毒主要目的是指引用戶計算機到黑客指定的URL地址去下載更多的病毒或木馬后門文件并運行。

”,使用“exe”擴展名,通過文件捆綁、網(wǎng)頁掛馬、下載器下載等方式進行傳播,病毒主要目的是指引用戶計算機到黑客指定的URL地址去下載更多的病毒或木馬后門文件并運行。

用戶中毒后會出現(xiàn)電腦的運行速度變慢,殺軟無故退出而不能啟動,出現(xiàn)大量未知進程等現(xiàn)象。

感染對象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

傳播途徑

文件捆綁、網(wǎng)頁掛馬、下載器下載

防范措施

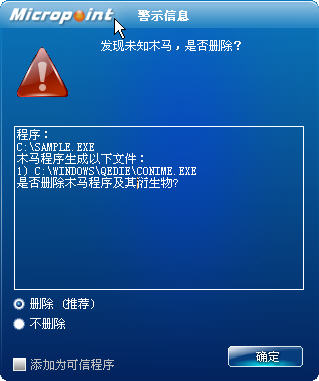

已安裝使用微點主動防御軟件的用戶,無須任何設置,微點主動防御將自動保護您的系統(tǒng)免受該病毒的入侵和破壞。無論您是否已經(jīng)升級到最新版本,微點主動防御都能夠有效清除該病毒。如果您沒有將微點主動防御軟件升級到最新版,微點主動防御軟件在發(fā)現(xiàn)該病毒后將報警提示您發(fā)現(xiàn)“未知木馬”,請直接選擇刪除處理(如圖1)

圖1 微點主動防御軟件自動捕獲未知病毒(未升級)

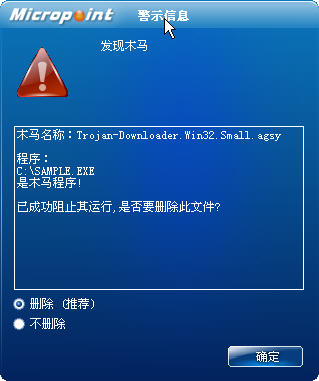

如果您已經(jīng)將微點主動防御軟件升級到最新版本,微點將報警提示您發(fā)現(xiàn)木馬"Trojan-Downloader.Win32.Small.agsy ”,請直接選擇刪除(如圖2)。

圖2 微點主動防御軟件升級后截獲已知病毒

未安裝微點主動防御軟件的手動解決辦法:

手動刪除以下文件:

%SystemRoot%\Qedie\conime.exe

%Temp%\18672577.gif(文件名隨機)

%SystemRoot%\Qedir\felaxega.exe(文件名隨機)

%SystemRoot%\Qedir\vbyjhivh.exe(文件名隨機)

%SystemRoot%\Qedir\rhrouxib.exe(文件名隨機)

%SystemRoot%\Qedir\yhelxael.exe(文件名隨機)

%SystemRoot%\Qedir\rhdfrqka.exe(文件名隨機)

%SystemRoot%\Qedir\savwruvh.exe(文件名隨機)

手動刪除注冊表項:

項:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{AENGFU3AA-B933-11d2-9CBD-0000F87A369E}

鍵:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{AENGFU3AA-B933-11d2-9CBD-0000F87A369E}\stubpath

變量聲明:

%SystemDriver% 系統(tǒng)所在分區(qū),通常為“C:\”

%SystemRoot% WINDODWS所在目錄,通常為“C:\Windows”

%Documents and Settings% 用戶文檔目錄,通常為“C:\Documents and Settings”

%Temp% 臨時文件夾,通常為“C:\Documents and Settings\當前用戶名稱\Local Settings\Temp”

%ProgramFiles% 系統(tǒng)程序默認安裝目錄,通常為:“C:\ProgramFiles”

病毒分析:

1、創(chuàng)建一個名為"與他sdadasdasxsaxsad2324343fdsfdsgrrhthtu76656"的事件,以創(chuàng)建一個新的進程的方式打開樣本。

2、判斷樣本路徑是否為"C:\WINDOWS\Qedie\conime.exe",如果不是,則創(chuàng)建"c:\Program Files\933.txt"文件,保存樣本的完整路徑名。

3、在系統(tǒng)目錄下創(chuàng)建“C:\WINDOWS\Qedie\”文件夾,將樣本復制為"C:\WINDOWS\Qedie\conime.exe"。寫入一些空字符,以改變文件的大小。

4、"C:\WINDOWS\Qedie\conime.exe"運行后,解析出網(wǎng)址http://sms.***.com:81/fc/01.gif,創(chuàng)建名為"XLXNDXS"的互斥體,防止文件二次運行。

5、創(chuàng)建兩個線程,第一個線程:打開"c:\Program Files\933.txt",讀取樣本路徑,然后將該文件和樣本刪除。

6、第二個線程:創(chuàng)建注冊表項" HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{AENGFU3AA-B933-11d2-9CBD-0000F87A369E}",創(chuàng)建鍵名為stubpath鍵值為C:\WINDOWS\Qedie\conime.exe的鍵,以達到開機自啟動的目的。

7、打開網(wǎng)絡連接:http://sms.***.com:81/fc/01.gif,獲取數(shù)據(jù)寫入"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\18672577.gif",從該文件中獲取字符串,供解密下載木馬的鏈接之用。

8、為存放下載的木馬創(chuàng)建一個新的文件夾"C:\WINDOWS\Qedir\"。

9、遍歷窗口,獲取窗口的標題,分別對比“數(shù)據(jù)包”、“輻絡軍刀”、“抓包”、“監(jiān)聽”、“酷抓”、“嗅探”、“捕獲”、“幽狗”、“監(jiān)視”、“嗅覺”、“niff”、“網(wǎng)絡探手”、“WPE”、“遠程桌面”、“Version”、“Expert”、“Pack”、“Analyzer”、“WinNetCap”、“封包”、“Wireshark”、“木馬輔”、“任務管理器”,若找到,則等待2秒,再重復查找,直到用戶關閉相關窗口。

10、創(chuàng)建"C:\WINDOWS\Qedir\felaxega.exe"(文件名隨機),從http://121.10.***:88/cc/101.exe下載數(shù)據(jù)保存到該文件中,以創(chuàng)建進程的方式運行。

11、重復13、14兩個步驟,分別從http://121.10.**:88/tt/16.exe下載"C:\WINDOWS\Qedir\vbyjhivh.exe"(文件名隨機),從http://121.10.***:88/tt/18.exe下載C:\WINDOWS\Qedir\rhrouxib.exe"(文件名隨機),從http://121.10.***:88/tt/26.exe下載"C:\WINDOWS\Qedir\yhelxael.exe"(文件名隨機), 從http://121.10.***:88/tt/29.exe下載"C:\WINDOWS\Qedir\rhdfrqka.exe"(文件名隨機), 從http://121.10.***:88/cc/01.exe下載"C:\WINDOWS\Qedir\savwruvh.exe"(文件名隨機),分別以創(chuàng)建進程的方式運行。

12、將"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\18672577.gif"文件刪除。

13、獲取本機的mac地址,獲取用用戶標識符,創(chuàng)建進程快照獲取當前進程的數(shù)量,將信息發(fā)送到指定網(wǎng)址。

14、創(chuàng)建一個新的線程,循環(huán)刪除該樣本所下載的木馬文件。

15、等待90分鐘后,重復步驟11~18的動作。

病毒創(chuàng)建文件:

%SystemRoot%\Qedie\conime.exe

%ProgramFiles%\933.txt

%Temp%\18672577.gif(文件名隨機)

%SystemRoot%\Qedir\felaxega.exe(文件名隨機)

%SystemRoot%\Qedir\vbyjhivh.exe(文件名隨機)

%SystemRoot%\Qedir\rhrouxib.exe(文件名隨機)

%SystemRoot%\Qedir\yhelxael.exe(文件名隨機)

%SystemRoot%\Qedir\rhdfrqka.exe(文件名隨機)

%SystemRoot%\Qedir\savwruvh.exe(文件名隨機)

病毒創(chuàng)建注冊表:

項:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{AENGFU3AA-B933-11d2-9CBD-0000F87A369E}

鍵:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{AENGFU3AA-B933-11d2-9CBD-0000F87A369E}\stubpath

病毒刪除文件:

%ProgramFiles%\933.txt

%Temp%\18672577.gif(文件名隨機)

樣本自身文件

病毒訪問網(wǎng)絡:

http://sms.***.com:81/fc/01.gif

http://121.10.***:88/cc/101.exe

http://121.10.***:88/tt/16.exe

http://121.10.***:88/tt/18.exe

http://121.10.***:88/tt/26.exe

http://121.10.***:88/tt/29.exe

http://121.10.***:88/cc/01.exe